公開:

IoTのセキュリティ診断とは?リスクと診断内容、安全な運用のためのポイントまで解説

スマートホームや工場の制御システムなど、あらゆる分野でIoT機器の導入が進む一方、セキュリティインシデントの報告も後を絶ちません。

IoT機器は、従来のIT機器とは異なる特性を持つため、開発時には設計段階からの慎重なセキュリティ対策が求められます。しかし現場では、「どのような診断をすべきか」「どのリスクを重視すべきか」が曖昧なままプロジェクトが進むケースも少なくありません。

本記事では、IoT機器に特有のセキュリティリスクや、診断方法の種類・特徴、安全な運用に向けて開発者が押さえるべきポイントを解説します。

情報セキュリティ担当者様必見! 脆弱性診断とは?│資料ダウンロード

目次

IoTの普及とともに増すセキュリティリスク

IoT機器の活用が拡大する一方で、それに伴うセキュリティリスクも年々高まっています。家庭内のスマートデバイスから、産業用の制御システムまで、インターネット接続を前提とした機器が増えたことで、これまで想定されなかった攻撃対象が生まれています。

こうした背景を受け、行政機関も指針の整備を進めています。総務省は2016年に「IoTセキュリティガイドライン」を公開。また、IPAは2024年に「IoT開発におけるセキュリティ設計の手引き」を更新しました。

ステークホルダーからの信頼性を維持するうえでも、こうしたガイドラインを踏まえたセキュリティ対策の重要性が増しています。

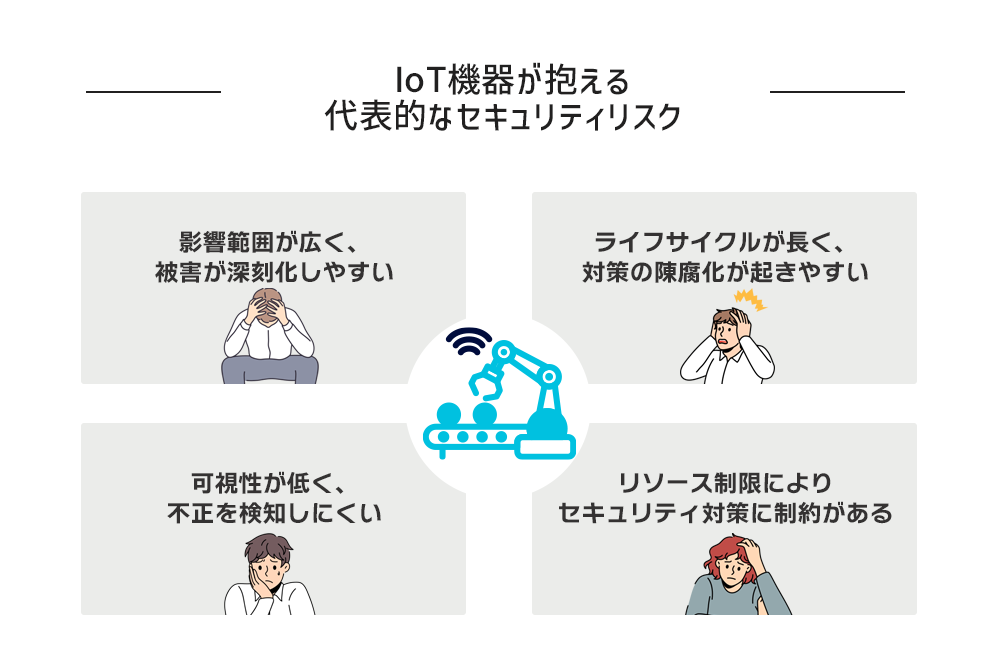

IoT機器が抱える代表的なセキュリティリスク

IoT機器は、従来インターネット接続を前提としていなかった機器がネットワークに接続されることで、新たな脅威の対象となっています。

ここでは、IoT機器特有の性質に起因する代表的なリスク4つについて解説します。

影響範囲が広く、被害が深刻化しやすい

IoT機器を利用する環境では、1つの機器が攻撃を受けると、関連する機器・システム全体にリスクが及びます。

例えば、スマートホームで1台のネットワークカメラが侵害されると、同じネットワーク上の照明やドアロックなど、ほかの機器への不正アクセスの足がかりとされる可能性があります。IoT機器が複数連携して動作する環境では、些細な脆弱性が広範囲の被害を招き、施設全体の機能不全に直結するリスクがあります。

ライフサイクルが長く、対策の陳腐化が起きやすい

IoT機器は、PCやスマートフォンと比較してライフサイクルが長い傾向にあります。一般的な使用年数について、PCは7年程度、スマートフォンは4年程度であるのに対し、自動車は平均12~13年程度と言われ、工場の制御機器は10〜20年使用されるものも珍しくありません。

長期間運用される機器は、構築・接続時に適用したセキュリティ対策が時間の経過とともに陳腐化し、最新のリスクに対応しきれない機器がネットワークに接続され続ける恐れがあります。特にメーカーによるサポートが終了した機器では、新たな脅威が発見されてもアップデートが行われず、脆弱性を抱えたまま利用されるケースもあります。

可視性が低く、不正を検知しにくい

IoT機器の多くは、PCやスマートフォンのような操作画面を持たないため、人目による監視が行き届きにくいという特徴があります。

センサーや制御機器など、人が直接操作しない機器では、異常な動作や不正アクセスがあっても気づきにくく、発見が遅れることで被害が拡大するリスクがあります。

リソース制限によりセキュリティ対策に制約がある

IoT機器は、省電力や小型化が求められるため、処理能力やメモリ、バッテリー容量などに制限があります。

リソース(処理能力やメモリ容量、消費電力など)が限られた機器では、高度な暗号化処理やセキュリティ対策を実装できない場合があり、攻撃者にとっては狙いやすい存在となり得ます。

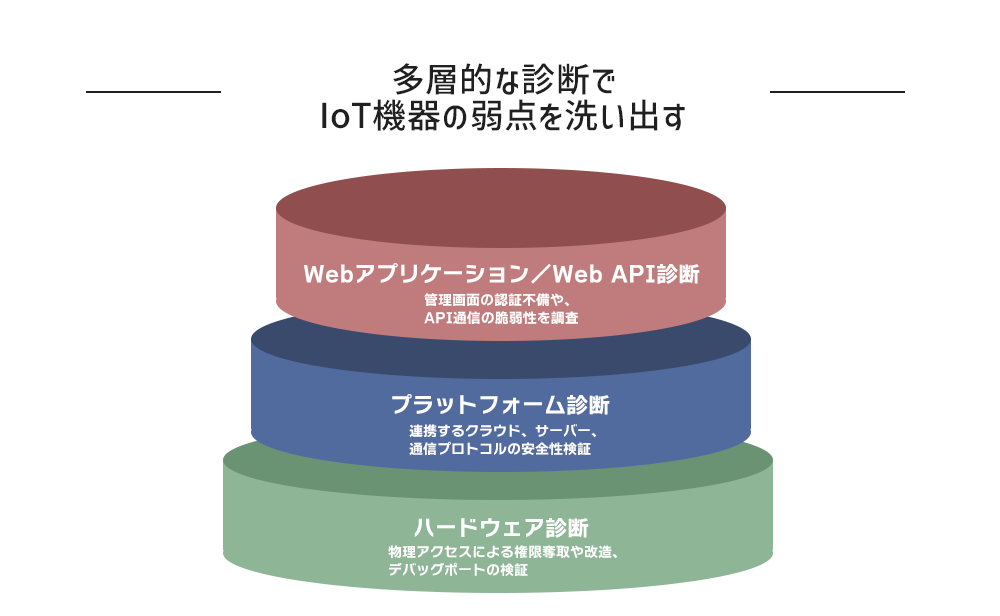

多層的な診断でIoT機器の弱点を洗い出す

IoT機器のセキュリティ診断では、ハードウェアからアプリケーション層まで、複数のレイヤーを対象とした検証が必要です。

ここでは、代表的なIoT機器である「ネットワークカメラ」を例に、主な診断内容を紹介します。

ハードウェア診断

ハードウェア診断では、機器本体に物理的にアクセスされた場合にどのようなリスクがあるかを調査します。

【ネットワークカメラでの例】

- UARTやJTAGなどのデバッグポートからファームウェアを抽出できるか

- 物理アクセスによって管理者権限を奪取できないか

- カメラ本体への不正な改造やタンパリング(物理的な改ざん)に対する耐性があるか

ハードウェアレベルでの脆弱性は、ソフトウェアのアップデートだけでは対処できないケースも多いため、設計段階からの対策が不可欠です。

プラットフォーム診断

プラットフォーム診断では、IoT機器と連携するクラウドや録画サーバーなど、周辺のシステムに潜むリスクを洗い出します。

【ネットワークカメラでの例】

- クラウド録画サーバーの認証機構に脆弱性がないか

- NVR(ネットワークビデオレコーダー)やオンプレミス録画サーバーとの連携に脆弱性がないか

- P2P通信の暗号化や通信プロトコルが安全に構成されているか

- 映像管理システム(VMS)連携時の認可設定が適切か

IoT機器本体が安全でも、連携するサーバーやクラウドに脆弱性があれば、システム全体のセキュリティが損なわれます。機器とプラットフォームを一体と考え、包括的に診断することが重要です。

Webアプリケーション/Web API診断

IoT機器との連携管理に利用されるWebアプリケーションや、機器自体に内包されるWebインターフェース(管理画面)、モバイルアプリケーションの通信先となるWeb APIの脆弱性を調査します。

【ネットワークカメラでの例】

- カメラ管理画面で認証バイパスやデフォルト認証情報が使われていないか

- モバイルアプリとカメラ間のAPI通信においてセッション管理や暗号化が不十分でないか

- ファームウェアの署名検証が適切に実装されているか

- WebインターフェースにXSSやSQLインジェクションがないか

PCやスマートフォン向けWebサイトと同様に、IoT機器のWebインターフェースも攻撃対象となるため、同等のセキュリティ診断が必要です。

探索型セキュリティテスト

探索型セキュリティテストでは、想定されるユーザー環境に近い条件で総合的な動作検証を行います。テスターの経験や知識を活かして、ユーザーが実際に行う可能性のある操作パターンをシミュレートし、セキュリティ上問題のある仕様や設定不備の発見を目指します。

【ネットワークカメラでの例】

- アクセス権限やネットワーク設定の不備による漏洩リスクの検証

- 想定外の環境下での挙動確認

例)家庭用機器の小規模オフィスでの利用、屋内用機器の半屋外環境での利用

開発者が意図していない使い方まで含めて動作確認を行うことで、決められたチェックリストに沿った診断では見落とされやすい、人為的ミスによるセキュリティリスクの発見につながります。

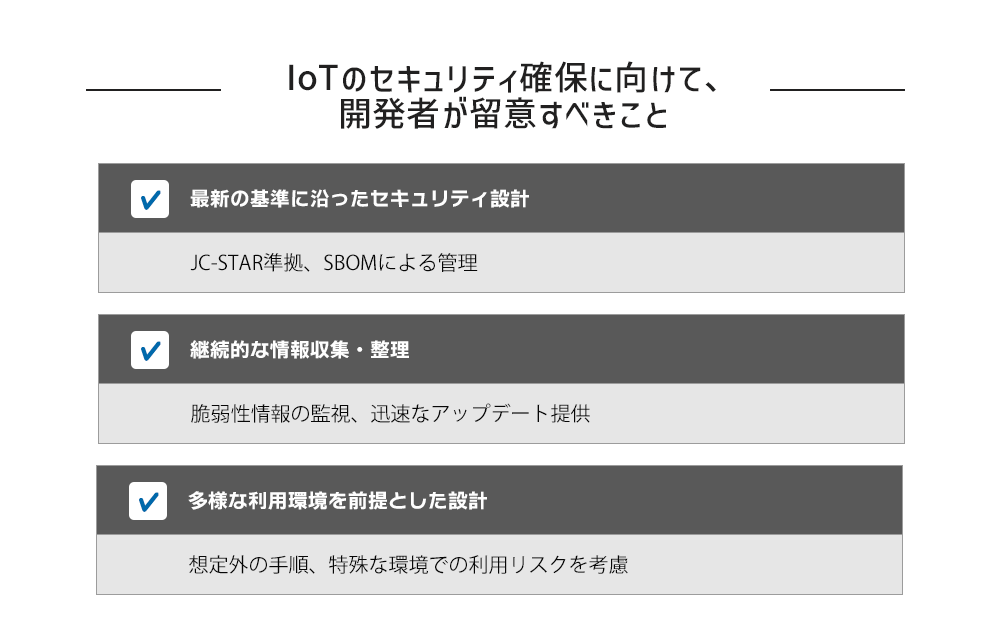

IoTのセキュリティ確保に向けて、開発者が留意すべきこと

IoT機器のセキュリティを確保するには、診断だけでなく、開発段階からの継続的な取り組みが不可欠です。

ここでは、開発者が特に留意すべき3つのポイントを解説します。

最新の基準に沿ったセキュリティ設計

安全なIoT機器を実現するためには、最新の法令やガイドラインを参照し、設計段階で脆弱性を回避することが重要です。

例えば、国内では2025年3月より経済産業省とIPAによる「セキュリティ要件適合評価及びラベリング制度(JC-STAR)」の運用が開始されました。この制度では、IoT機器のセキュリティ水準を4段階で評価します。これに準拠することで、プロダクトの安全性を客観的に可視化できます。

また、OSS(オープンソースソフトウェア)を利用して開発する場合は、「SBOM(Software Bill of Materials)」を用いた管理も重要です。SBOMは、ソフトウェアに含まれる部品の一覧表であり、脆弱性の特定や迅速な修正対応を可能にします。

経済産業省は2023年7月に「ソフトウェア管理に向けたSBOMの導入に関する手引き」を公表し、脆弱性管理プロセスの強化を推進しています。SBOMを活用することで、利用しているOSSに新たな脆弱性が発見された際の迅速な対応につながります。

継続的な情報収集・整理

プロダクト自体、および開発に利用した外部のソフトウェア部品で新たな脆弱性が発見されていないか、継続的な脆弱性対策情報の収集が必要です。

新たな脆弱性が検出・発見された場合は、脆弱性対策情報(脆弱性の概要、深刻度、影響を受ける範囲、想定される影響、対策など)をドキュメントにまとめ、必要に応じてステークホルダーへの情報共有も行うことが重要です。

特に、長期間運用されるIoT機器では、リリース後も継続的なセキュリティ情報の監視体制を整備し、必要に応じて迅速にアップデートを提供できる仕組みが求められます。

多様な利用環境を前提とした設計

不特定多数のユーザーが利用するプロダクトであれば特に、開発者が想定していなかった手順での操作や特殊な環境での利用により、思わぬリスクが発生することが少なくありません。

例えば、同時接続数を10台程度と想定していたネットワークカメラシステムが100台規模で導入される、月間数百回の操作を想定していたスマートロックが商業施設で1日数百回使用される、といったケースも考えられます。

こうした例外的な状況が思わぬセキュリティリスクにつながることもあるため、想定される利用シーンを幅広く検討し、多様な環境での動作を考慮して設計することが重要です。

複雑化するIoTのセキュリティリスクに対応するために

IoT機器は今後ますます多様な用途で導入されると見込まれており、それに伴い、セキュリティリスクも複雑化していきます。

単にテストを実施するだけでなく、ハードウェアからアプリケーション層まで網羅的に診断し、継続的な対策を講じていくことが、ユーザーに信頼される製品づくりにつながります。

IoT機器のセキュリティ診断には、ハードウェアからアプリケーション層まで幅広い専門知識が求められます。社内のナレッジに不安がある場合は、外部の支援会社との協業も有効な選択肢の一つです。

AGESTのIoT機器診断サービスでは、セキュリティエンジニアとテストエンジニア双方の視点から、プロダクトに含まれる問題を発見し、品質向上に貢献します。

自社のIoTプロダクトのセキュリティに不安を感じている方は、ぜひお気軽にご相談ください。