公開:

SBOMとは?義務化の流れや重要性、3つの標準フォーマットについて解説

ソフトウェアサプライチェーンの脆弱性を狙った攻撃が増加するなか、セキュリティ対策の手段として近年注目が集まっている「SBOM」。米国やEUでの規制強化を背景に、グローバルでビジネスを展開する企業にとって導入が必須となりつつあります。

一方で、「SBOMの重要性がいまひとつ理解できていない」「SBOMが必要らしいことはわかったが、作り方を把握できていない」という企業も少なくありません。

本記事では、SBOMの定義や世界での規制動向、品質保証観点での活用意義、標準フォーマット、導入時の課題まで解説します。

目次

SBOMとは?

近年、国内外での規制強化に伴って重要性が増しているSBOM。まずは、その定義や重要性について解説します。

定義

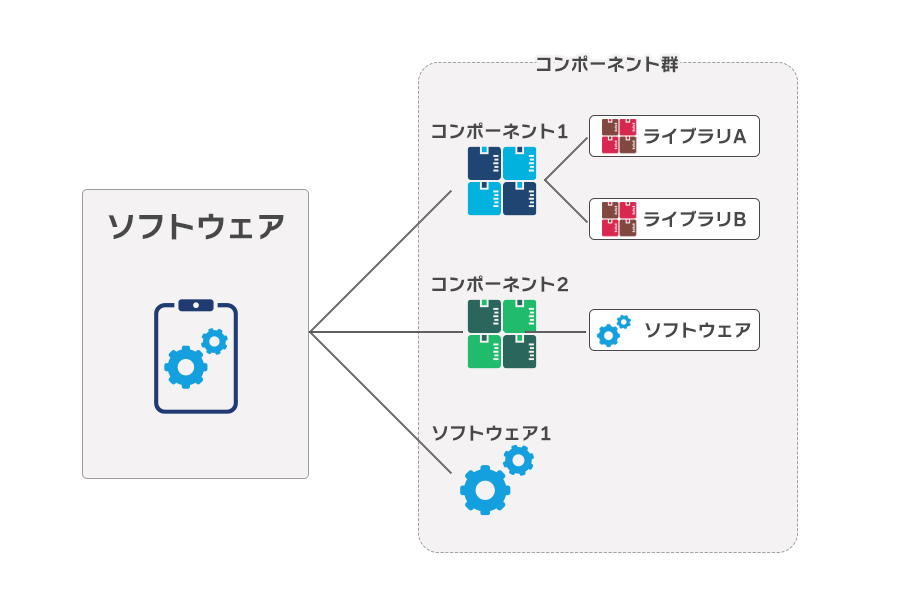

SBOM(Software Bill of Materials)は、ソフトウェアに含まれるすべてのコンポーネントやそれらの依存関係、ライセンスデータなどをリスト化した一覧表です。ソフトウェアの構成を可視化するための「部品表」であり、ライセンスコンプライアンス、セキュリティ、品質に関するリスク特定のための重要な情報源として機能します。

今、SBOMが注目される理由とは

複雑化した近年のソフトウェアのサプライチェーンでは、コスト削減を目的とするOSS(オープンソースソフトウェア)やサードパーティコンポーネントの活用が一般的になっています。それに伴い、直接的にターゲット企業を攻撃するのではなく、その企業が利用しているソフトウェアの開発・流通過程に侵入して攻撃する「サプライチェーン攻撃」が増加しました。

ソフトウェアサプライチェーン攻撃は、IPA「情報セキュリティ10大脅威2024」で2位に選出。2019年より6年連続で10大脅威の1つに数えられており、多くの企業が警戒すべきリスクであることが見て取れます。

こうしたサプライチェーン攻撃をはじめとするリスクへの対策として、近年注目が集まっているのがSBOMです。脆弱性が発生しやすい部分の把握やトラブル発生時の速やかな原因特定といった観点から、各国で重要性が周知されつつあります。

国内外でのSBOM義務化の流れ

各国での法整備が進み、業界や企業規模問わず年々重要性が増しているSBOM。主要な法令を軸に、国内外での動向を把握しておきましょう。

米国・ヨーロッパ | 大統領令とサイバーレジリエンス法

2021年に発令されたバイデン大統領令で、連邦政府向けソフトウェア供給者に対してSBOM提供が義務化されました。この法令は、国土安全保障省を含む多くの組織が攻撃を受けたSolarWinds社の事件(2020年)などを背景としたものであり、サプライチェーン攻撃に対する強い危機感が現れた内容となっています。

また、EUでも、2024年にサイバーレジリエンス法(CRA)が発効(2027年12月適用開始)。SBOMの提出によりコンポーネント同士の依存関係を開示することが義務付けられます。

日本 | 経済産業省のガイドライン策定および国際ガイダンスへの署名

日本では、経済産業省が2023年7月に「ソフトウェア管理に向けたSBOMの導入に関する手引ver1.0」を策定し、わずか1年後の2024年8月にはver2.0へと更新しました。ver2.0では、脆弱性管理プロセスがより具体化されたほか、産業分野ごとの対応モデルが追加されているのが特徴です。

さらに2025年9月、内閣官房国家サイバー統括室及び経済産業省が、SBOM活用に関する国際ガイダンス”A Shared Vision of Software Bill of Materials (SBOM) for Cybersecurity”に共同署名。このガイダンスではSBOMの重要性について世界15ヶ国での共通認識が整理され、今後より技術的な内容について議論を進めるための土台となっています。

このように、日本でもトップダウンでSBOMの活用を進める動きが活発化しており、政府調達や主要なインフラ分野のみならず、今後ますます多くの業界でSBOMの提出が求められる見込みです。

品質保証の観点から見たSBOMの意義

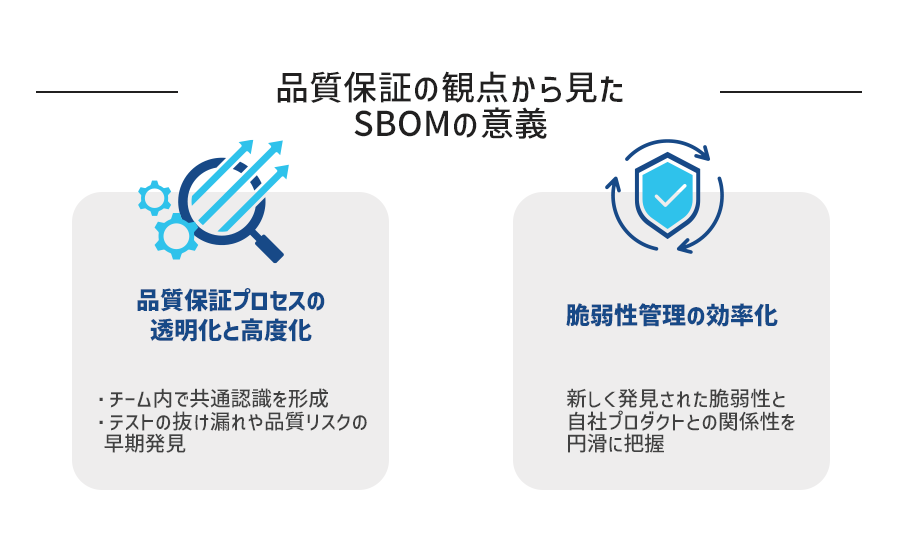

SBOMは、品質保証の観点からいくつかの大きな役割を果たします。ここでは、SBOMの主な意義について解説します。

品質保証プロセスの透明化と高度化

SBOMでソフトウェア構造を可視化することにより、品質保証プロセスの全体像についてチーム内で共通認識を形成しやすくなります。特に、コンポーネント同士の依存関係に着目する結合テストやシステムテストでは、SBOMを参照することで計画・設計の精度向上が期待できるでしょう。テストの抜け漏れや品質リスクの早期発見につながり、結果として高度な品質保証をもたらします。

脆弱性管理の効率化

SBOMを導入していない状態では、新しい脆弱性の情報が公開されるたびに「自社のシステムで該当するコンポーネントを使用しているか」の調査から始める必要があります。非効率なフローは担当者のリソースを浪費するだけでなく、チェック漏れによる脆弱性の見逃しにもつながりかねません。

SBOMを用いて構成を一覧化することで、新しく発見された脆弱性と自社プロダクトとの関係性を円滑に把握し、影響範囲の迅速な特定と優先順位に基づいた対応ができるようになります。

ライセンスコンプライアンスの強化

SBOMは、コンポーネントのライセンス遵守状況を一覧化できる点でも有用です。確立されたフォーマットでSBOMを作成することにより、多様なライセンス条件を抜け漏れなく把握し、知的財産に関わるリスクや制約を事前に確認できます。

また、OSSの利用にあたっては、GPL(General Public Licence)にも注意が必要です。GPLのソフトウェアを利用して別のプロダクトを作成した場合、その新しいプロダクトにもソースコードの公開義務が適用されます。つまり、自社プロダクトの開発に意図せずGPLのOSSを利用してしまった場合、有償のプロダクトであってもソースコードの公開が義務付けられてしまうのです。

こうしたリスクを回避する意味でも、SBOMで各コンポーネントのライセンスを一覧化しておくことには大きなメリットがあります。

SBOMの標準フォーマット

SBOMには、いくつかの標準フォーマットが存在し、それぞれ特徴や適した場面が異なります。経済産業省の手引書には3つの標準的なフォーマットが記載されており、それぞれ次のような特徴を持ちます。

SPDX(Software Package Data Exchange)

2011年にリリースされ、Intel、Microsoft、Siemens、Sony、VMwareなど世界の主要企業が10年以上にわたって採用している歴史の長いフォーマット。ソフトウェア部品表情報(出所、ライセンス、セキュリティ等)を伝達するためのオープンスタンダードとして、機械可読・人間可読両方の形式をサポートする

CycloneDX

完全自動化可能でサプライチェーンにおけるサイバーリスク軽減のための高度な機能を提供。軽量性と柔軟性が特徴で、CI/CDパイプラインへの統合やアジャイル開発での活用に優れた適性を示す

SWIDタグ(Software Identificationタグ)

XMLベースのタグ形式でソフトウェアの識別と管理を最適化、インストール済みソフトウェアの発見と文脈化に特化。企業のIT資産管理システム(ITAM)との親和性が高く、既存の資産管理プロセスへのスムーズな統合を実現する

| フォーマット | 特徴 | 適用場面 | 主な利点 |

|---|---|---|---|

| SPDX | ・詳細な記述項目 ・ライセンスの厳格な管理が可能 | ・厳格なコンプライアンス管理 ・政府調達や金融業界など、障害が致命的な損害につながるシステム | ・詳細なライセンス分析 ・国際標準化済み ・豊富なツールサポート |

| CycloneDX | ・軽量 ・柔軟性重視 ・セキュリティ特化 | ・アジャイル開発 ・CI/CD統合重視 | ・高速処理 ・自動化に最適 ・幅広い言語サポート |

| SWIDタグ | ・IT資産管理重視 ・ライフサイクル追跡 | ・大規模IT資産管理 ・既存システム活用 | ・資産管理ツール連携 ・エンタープライズ対応 ・ライフサイクル管理 |

実際の選択にあたっては、自社の開発プロセス、既存システムとの連携要件、コンプライアンス要求レベルなどを総合的に考慮することが重要です。

※なお、SPDXについて、2024年にリリースされたv3.0では、従来のv2.x系とは互換性のない大幅な仕様変更が行われました。また、日本国内では、実務への導入のしやすさを重視して簡素化された「SPDX Lite」も一定の普及が進んでおり、いずれも今後の対応に向けて注視すべき存在です。

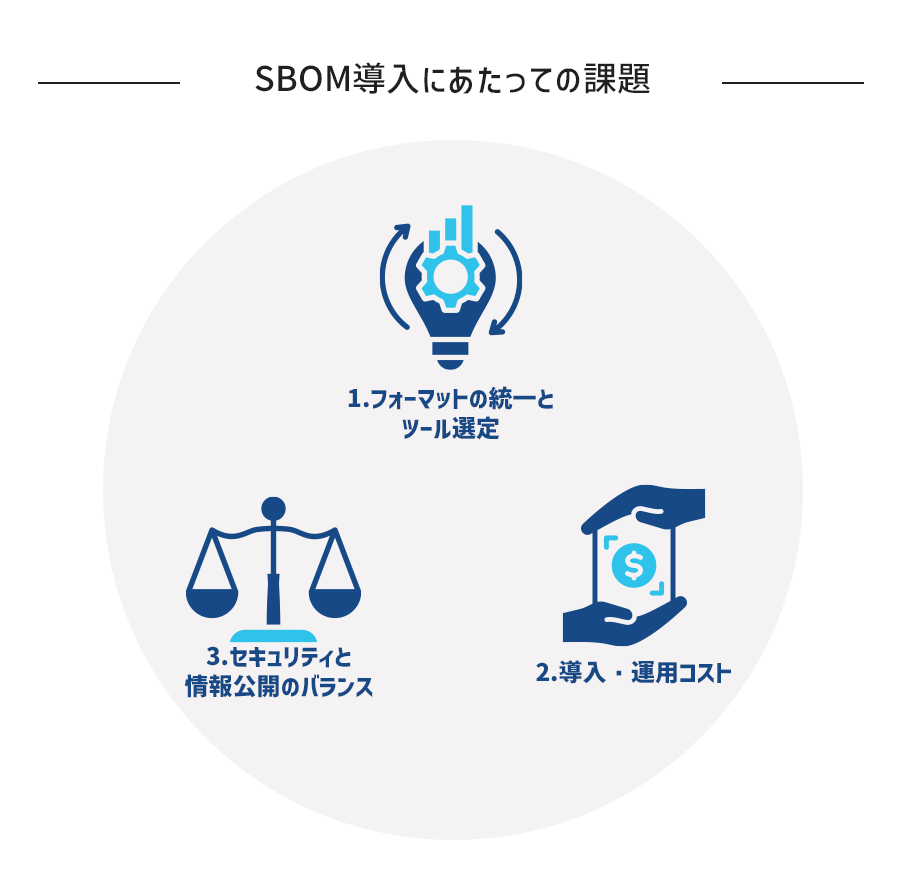

SBOM導入にあたっての課題

SBOMの導入にあたっては、フォーマットの選定のほか、コスト面、セキュリティ面など多くの検討事項があります。ここでは、SBOMを初めて導入する企業が検討・対応すべき課題について解説します。

フォーマットの統一とツール選定

上述の通り、SBOMには複数のフォーマットが存在し、記載項目や出力形式が完全に統一されていません。また、同一のOSSでもツールによって異なる名称で出力されることがあり、フォーマット間での互換性確保が困難で、統合時に調整作業が必要になります。

企業にできる対策として、「可能な限り同一ベンダーのツール群で統一する」「社内でコンポーネントの名称やバージョン表記のルールを明確化する」などの施策が考えられます。

導入・運用コスト

SBOMの導入には、ツールライセンス費用、システム構築費用、運用人員のコストなど、さまざまな初期投資が必要になります。既存システムに後付け導入する場合、データ整備や業務プロセス変更に伴う追加コストが発生する可能性もあります。

特に見落としがちな点として、ライブラリの推移的依存関係の問題があります。直接利用しているライブラリだけでなく、それらが依存するライブラリもSBOMに含める必要があるため、記載すべきコンポーネント数が予想以上に膨らむ場合も珍しくありません。各コンポーネントについて脆弱性の有無やライセンス条件を個別に確認する必要があることから、情報精査や対応にかかる工数も大幅に増える点には注意が必要です。

予算が限られている場合には、「すべてのシステムを一度に対象とせず、重要度の高いものから順次導入する」「可能な限り自動化する」といった方針で進めるのも一つです。

セキュリティと情報公開のバランス

SBOMは社内での情報共有やコンプライアンス管理に役立つ一方で、外部流出した場合「攻撃者に詳細なコンポーネント情報を提供してしまう」「知的財産・企業秘密を露呈する」といったトラブルにつながります。

適切な情報管理体制を構築し、必要な関係者のみがSBOM情報にアクセスできる状態を維持することが不可欠です。

SBOMの適切な運用で、品質の継続的改善を実現

SBOMは、年々増加するサプライチェーン攻撃に対応するための重要なドキュメントです。開発プロセスの透明性を確保し、脆弱性管理を効率化するとともに、ライセンス遵守状況を可視化することで、対外的な説明責任の充足にもつながります。国内外の公的機関がサプライチェーン攻撃への対策を義務化するなか、ソフトウェア開発に関わる企業にとってSBOMの重要性はますます高まっていくことでしょう。

AGESTの「SBOM管理ツール」では、SBOM脆弱性の定期的な評価と改善をサポートします。SBOMの導入や運用に課題を持つ企業は、ぜひ一度ご相談ください。