公開:

IPAがReact Server Componentsの脆弱性に注意喚起:企業のソフトウェアサプライチェーン・リスクとSBOM活用の重要性

目次

ソフトウェア開発を脅かす「見えないリスク」

ソフトウェア開発の加速はビジネスにおける競争力の源泉であり、開発スピードはますます加速しています。同時に、裏側に潜むソフトウェアサプライチェーンのリスクは増大する一方です。特に広く採用されている技術やコンポーネントに深刻度の高い脆弱性が発見された場合、その影響は甚大です。

今回、情報処理推進機構(IPA)が、まさにこのような脅威に関する重要な注意喚起を発表しました。本稿では、この注意喚起の解説と、脆弱性への早期かつ具体的な対応を可能にする解決策、SBOM(Software Bill of Materials)の必要性について触れていきます。

React Server Componentsの脆弱性とその深刻度

IPAによる注意喚起の概要

2025年12月3日、Meta社のReactチームは、Webアプリケーションで広く利用されているReact Server Components(以下、RSC)に認証不要のリモートコード実行の脆弱性(Unauthenticated Remote Code Execution / RCE)があることを公表しました。

情報処理推進機構(IPA)がこの脅威に関する注意喚起(2025年12月9日)を発した背景には、この脆弱性が極めて高い深刻度(CVSS 10.0)と、既に悪用されたとみられる攻撃が確認されているという事実があります。これは単なる理論上のリスクではなく、企業のシステムが現在進行形で脅威に晒されていることを意味しています。

この脆弱性(CVE-2025-55182)は、クライアントからReact Server Functionエンドポイントに送信されるペイロードをReactがデコードする際の手法における欠陥を利用するものです。これにより、悪意ある第三者が細工したHTTPリクエストを送信することで、サーバー側で意図しないコードを実行したり、機密情報を漏洩させたりする危険性があります。

また、この脆弱性は、Reactをベースに構築されたフロントエンドフレームワーク、特に高い普及率を誇るNext.jsにも同程度の影響を及ぼします。そのためReactパッケージ単体への対応では不十分です。Next.jsの開発元であるVercelからも、この問題に対応する「React2Shell」に関する情報が公開されています。

ユーザーが取るべき具体的な対応(即時対応が必須)

1. 影響を受けるReactパッケージの即時アップグレード(React単体利用の場合)

以下のパッケージのバージョン 19.0、19.1.0、19.1.1、および 19.2.0をご利用の場合、直ちに修正済みバージョンへアップグレードしてください。

- react-server-dom-webpack

- react-server-dom-parcel

- react-server-dom-turbopack

2. Next.jsの即時アップグレードと自動修正(Next.js利用の場合)

高い普及率を誇るNext.jsにも同様の影響が及ぶため、以下の方法でNext.jsのバージョンをパッチ適用済みリリース(例:15.0.5、16.0.7など)へアップグレードしてください。

推奨コマンド: アプリケーションのルートで以下のコマンドを実行し、自動で脆弱なパッケージをスキャンし、アップグレードしてください。

- npx fix-react2shell-next

また脆弱な状態でアプリケーションがオンラインになっていた期間がある場合、システム侵害の可能性があるため、使用しているすべてのアプリケーションシークレット(環境変数)を直ちにローテーション(再発行・変更)してください。

SBOMが実現する「脆弱性への早期対応」

脆弱性対応のボトルネック:何が使われているかわからない

多くの企業が脆弱性対応に際して直面する最大の課題は、「自社の製品やサービスに、どのオープンソース・コンポーネントが、どのバージョンで、どこに使われているか」を即座に把握できないことです。

今回のケースのようにIPAから注意喚起が出た際、まず開発部門が行うべきは「影響調査」ですが、この調査に数日あるいは数週間を要してしまうと、その間に攻撃者の侵入を許すことになりかねません。これはリスクマネジメントの観点から最も避けるべき事態です。

SBOMによる「ソフトウェアの可視化」

このボトルネックを解消する鍵が、SBOM(Software Bill of Materials:ソフトウェア部品表)です。

SBOMは、製品を構成するすべてのソフトウェアコンポーネント、そのライセンス情報、バージョン、依存関係などを網羅的にリスト化した「設計図」のようなものです。

こういった脆弱性情報が報告された際、SBOMを活用することで迅速な影響範囲の把握とその後の対応が可能となります。

- 迅速な影響範囲の特定(数日→数分~数時間へ)

脆弱性が含まれるライブラリ名(例:React Server Components関連モジュール)をSBOMと照合するだけで、その部品を使っている全製品、全プロジェクトを瞬時にリストアップできます。 - 対応の優先順位付け

インターネットに公開されている事業継続上重要なシステムの構成部品から優先的に対応を開始するなど、リスクに基づいた合理的かつ論理的なアクションプランを策定できます。 - サプライチェーン全体の可視化:

自社開発コードだけでなく、採用したサードパーティ製ツールやフレームワークに含まれる間接的な依存関係(推移的依存性)まで可視化できるため、真の意味での包括的なセキュリティ管理が可能になります。

SBOM管理の導入と専門家によるサポート

SBOM導入のハードルを下げる専門ソリューション

SBOMの概念自体は重要ですが、手作業での作成や管理は非現実的です。特に継続的インテグレーション/継続的デリバリー(CI/CD)が主流となっている現在、SBOMも常に最新の状態に保てる継続的な管理が不可欠です。

当社のようなソフトウェア品質・テストおよびサイバーセキュリティの専門企業は、この課題を解決するためのソリューションを提供しています。

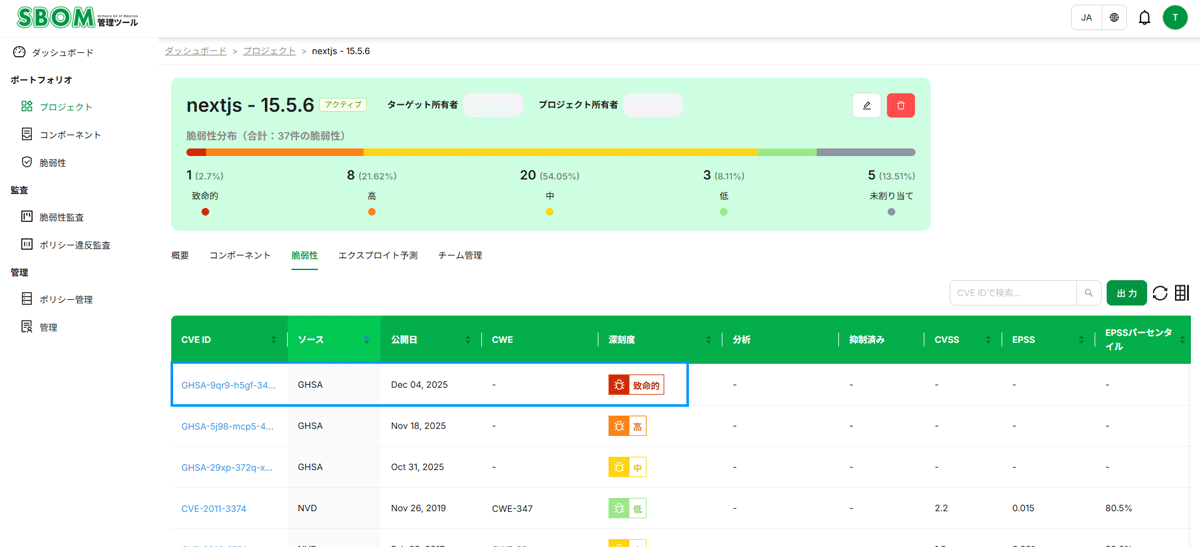

AGESTが提供するSBOM管理ツールのメリット

当社が提供するSBOM管理ツールは、ソフトウェア開発ライフサイクル(SDLC)にシームレスに組み込まれ、開発者が意識することなく、プロジェクト内のすべてのコンポーネントを自動で特定し、SBOMを生成・管理します。

主な特徴:

- リアルタイムな脆弱性マッチング

NVD(National Vulnerability Database)やGHSA、OSVなど、世界中の脆弱性情報と自動的に照合し、お客様のSBOMに含まれる脆弱性をリアルタイムでアラートします。 - 推移的依存性の自動追跡

直接導入したライブラリだけでなく、そのライブラリがさらに依存しているコンポーネントまでを正確に把握し、RSCのような深い階層の脆弱性も見逃しません。 - 開発プロセスへの統合

既存のCI/CDパイプラインに容易に組み込むことが可能で、開発のスピードを落とすことなく、セキュリティを担保します。

日々注意を払っていても、今回のように緊急な対応を要する場面は突然訪れます。そのような時に、迅速な影響範囲の特定と対応が可能な環境を整備することは、企業のセキュリティリスクを大きく軽減すると同時に、開発部門の「脆弱性対応の工数削減と迅速化」という大きなメリットにも繋がります。

まとめ

IPAのReact Server Componentsに関する注意喚起は、ソフトウェア開発に携わるすべての企業にソフトウェアサプライチェーンにおけるセキュリティリスクの深刻さとSBOMの重要性を再認識させられます。

脆弱性は発見されてから対応が完了するまでの「時間差」が企業を脅かします。この時間差を最小化する唯一の、そして最も効果的な手段が、SBOMによるソフトウェア部品の可視化です。

企業の競争力を維持し、信頼を守るためにも、React Server Componentsのような重要なコンポーネントの脆弱性に対しては、早急かつ体系的な対応が求められます。

この機会に、あらためて自社のソフトウェアサプライチェーンにおけるセキュリティリスクを見直し、SBOMの導入をご検討ください。

次のステップ

AGESTのSBOM管理ツールは、導入から運用までをトータルでサポートし、貴社のソフトウェア開発効率とセキュリティ成熟度を飛躍的に向上させます。

AGESTのSBOM管理ツールの詳細

https://agest.co.jp/sbom/lp

2026年2月まで先行導入キャンペーンを実施。30日間コストの負担なくSBOM導入効果を体感できます。

https://agest.co.jp/sbom/apply

SBOM管理ツール│資料ダウンロード

https://agest.co.jp/download/sbom/

参考

IPA:React Server Componentsにおける脆弱性について(CVE-2025-55182)

https://www.ipa.go.jp/security/security-alert/2025/alert20251209.html

Meta:Critical Security Vulnerability in React Server Components

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

Vercel:React2Shell Security Bulletin

https://vercel.com/kb/bulletin/react2shell