公開:

相次ぐ有名企業の大規模インシデント、報道から見えた”いま必要な対策”とは

2024年、大手企業を中心に深刻度の高いセキュリティインシデントの報道が相次ぎました。報道されたインシデントからは、グループ企業の被害が関連組織全体に与える影響や、フィッシングを起点とした情報窃取による不正アクセスなど、セキュリティリスクの深刻化が鮮明に浮かび上がっています。これらの事象から、攻撃を受けないためのリスク低減、被害に遭ってしまった際の的確な対応、被害の最小化と早期収束を実現する仕組みづくりの重要性が見えてきます。

本コラムでは、全ての企業が直面するセキュリティの脅威を振り返ります。

EDR監視(DH-SOC マネージドセキュリティサービス):脅威除去から再発防止施策支援まで一貫サポートするEDR監視サービス

目次

報道が相次ぐ大手企業のセキュリティインシデント

2024年、様々な業界でセキュリティインシデントが発生し、中でも著名なエンターテイメント企業や製造業、保険会社などのランサムウェア被害や情報流出に関する報道が世間の関心を集めました。

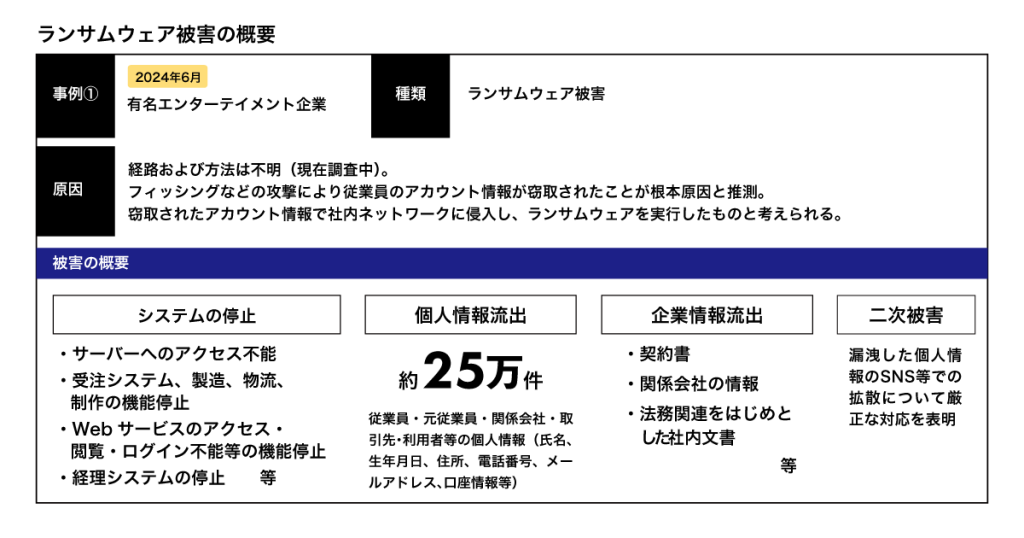

有名エンターテイメント企業のランサムウェア被害はグループ全体に波及

2024年6月に報道された事例です。有名エンターテイメント企業のランサムウェア被害は、ここ近年で最もインパクトのあった事件ではないでしょうか。被害はグループ全体に波及し、個人情報の大規模流出をはじめ、一部のサービスは2ヵ月間に渡り停止するなど甚大な被害をもたらしました。段階的に復旧は進んでいるものの、改めてサイバー被害の恐ろしさを世に知らしめた一件と言えます。

本コラム執筆時点(2024年8月6日現在)までに発表された内容によると、フィッシングなどの攻撃によって従業員のアカウント情報が窃取されたことにより、社内ネットワークに不正侵入され、被害に繋がったとのことです。

攻撃者グループに身代金を支払ったもののデータ復旧には至らなかった点も報道され、インシデントによる情報流出やデータの暗号化による事業停滞に加えて、企業としての信頼性などの面からも大きな影響が及んでいます。

保険会社が委託先のランサムウェア被害による影響で情報漏えいの可能性

2024年7月に報道された事例です。大手保険会社が、委託先である税理士法人のランサムウェア被害の影響で、保険契約者や保険事故の関係者、従業員などの個人情報が漏えいした可能性があると発表しました。

海外から複数サーバーに対して不正アクセスが行われ、保管しているファイルの暗号化が実行されたとのことです。インターネット接続に関する機器の更新作業において設定の不備があり、そこを経路として不正アクセスが行われました。そして、ウイルス対策ソフトの停止などセキュリティ対策が無効化されたあと、ランサムウェアが実行された可能性が高いと報告されています。

家電メーカーの子会社が不正アクセス被害で最大231万人の個人情報が流出の可能性

2024年8月に報道された事例です。家電や産業機器の製造を行う大手メーカーの子会社が、システムへの不正アクセスにより個人情報流出の可能性を否定できないと発表しました。流出の痕跡が確認されたのは、約3,900名の従業員情報(元従業員や求人応募者含む)とのことです。また、流出の痕跡のないサーバーも調査した結果、10数秒という短時間のアクセスが2回行われたことが確認されました。

閲覧されたサーバーには約231万人もの顧客情報が保管されており、流出そのものは確認されていないものの、231万件という数字が強調されて報道されることで、信頼喪失という面での損失は大きいと想像されます。

報道から見る重大インシデントの原因と対策

これらの被害事例から学び、セキュリティ対策の重要性を再認識するとともに、未然防止策や危機管理体制の整備に注力する必要があります。

セキュリティ対策の強化は優先度の高い事項です。今後ますます高度化するサイバー脅威に対処するためには、企業がリスクを的確に評価し、持続的かつ効果的なセキュリティ対策を講じることが不可欠です。

ここからは、企業がすぐにでも取り組むべきセキュリティ対策を紹介します。

エンドポイント保護

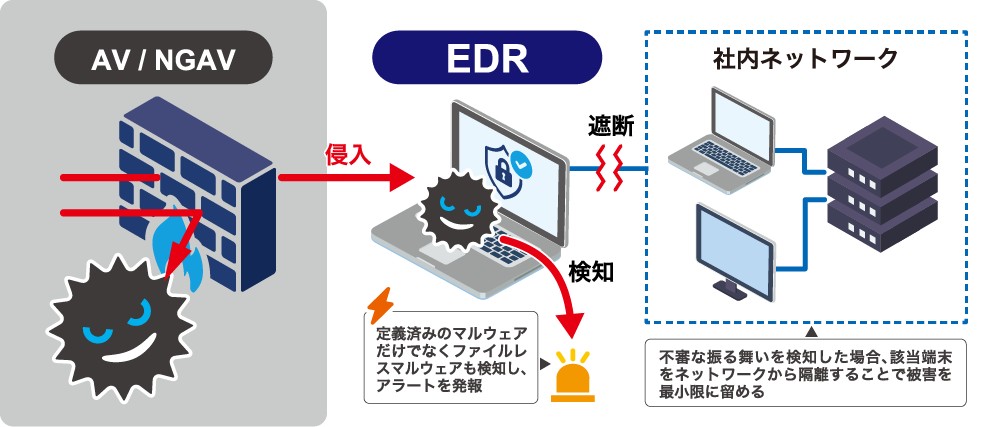

有名エンターテイメント企業の被害に関する一部の報道によると、グループ企業の一部ではエンドポイント保護(EDR = Endpoint Detection and Response)が導入されていなかったようです。結果としてそこから攻撃が横展開され、甚大な被害に繋がったと言及されています。

エンドポイント、つまり業務で利用するPCやモバイル端末は常にインターネットに繋がっています。WiFi接続、サイト閲覧、メール受信など、サイバー犯罪者から見ると攻撃を仕掛けるための経路が豊富にある魅力的な標的です。エンドポイントの保護は最も基礎的かつ、重要度の高い対策であると言えるでしょう。

このような被害を防ぐために、EDRの導入をおすすめします。EDRは、エンドポイントを監視し、脅威を検知、分析、対応するための製品・サービスです。既知のマルウェアだけでなく未知の脅威や不審な振る舞いに対してアラートを発します。よく「アンチウイルス(もしくはNGAV = Next Generation Anti-Virus)を入れているからEDRまでは不要」と考えるセキュリティ担当者もいますが、昨今の攻撃事情から鑑みると、残念ながら誤った認識と言わざるを得ません。

アンチウイルスだけでは未知の脅威やOSの正規機能を悪用するような攻撃は防ぐことができません。反対にEDRだけではアラートの件数が膨大になってしまい、処理する人間の対応が追い付かないという事態に陥る危険性があります。アンチウイルスとEDRは相互に弱点を補完し合う関係であり、どちらも導入することが推奨されます。

また、ランサムウェアはサイバー攻撃の最終フェーズで実行されるものと言われています。システムに不正に侵入し、ネットワーク内での侵入範囲を拡大させ、最後にデータの搾取や暗号化が行われます。

早期に不審な振る舞いを検知し、被害が拡大する前に該当する端末をネットワークから切り離すことは、ランサムウェア対策としても有効です。

インシデント発生を想定した体制の整備

有名エンターテイメント企業の被害に関する報道から見えるもう一つの問題は、重大インシデントに対する対応です。迅速な意思決定がされず、対応が後手になってしまった点などが報道で指摘されています。

被害を受けないための対策はもちろん重要ですが、被害を受けた際に「被害を最小で抑える」「早期に収束させる」ための体制構築や対応フローの整備も行うべきです。実際のインシデント発生時はパニックになってしまい、想定通りの対応ができないことも十分に起こり得ます。重大なインシデントが発生したときに落ち着いて対処できるよう、実戦を想定した訓練も行うことも大切です。

脆弱性管理

大手保険会社の委託先がランサムウェア被害にあったケースは、ネットワーク機器の設定不備に起因するものでした。また2022年に発生した大阪や徳島の病院でのランサムウェア被害は、VPN機器の脆弱性に起因したものでした。悪用可能な脆弱性は、当然のことながら最優先で対策すべきです。

年間を通じて継続的に脆弱性の有無や悪用の可能性を検証するためのツールやサービスを利用することが理想ではあります。しかし、こういったサービスは比較的高価であることが多く、中小企業での採用は難しいという現実があります。

最低限、年に数回は脆弱性診断を実施し、悪用の可能性が指摘されている脆弱性は優先的に解消することをおすすめします。

ASM(攻撃対象領域管理)

ASM(Attack Surface Management)は、経産省が導入ガイダンスを公開し、推奨しているリスク管理のプロセスです。昨今のサイバー攻撃は、ネットワーク機器や(設定不備を含む)クラウドの脆弱性を狙うケースが多くなっています。そのため、自社のIT資産の中でもインターネットに接続されている資産( = 攻撃対象となり得る領域)を正しく把握することは、セキュリティ対策において重要性が増しています。

※参考:経済産業省 ASM導入ガイダンス

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

情報流出監視

保険会社と家電メーカーのケースからわかるのは、自社の努力だけでは情報流出のリスクを取り去ることはできないという恐ろしい事実です。自社が直接攻撃を受ける以外でも、グループ企業、取引先、サービスの契約先など、自社に関する何らかの情報を保有している企業が不正アクセスの被害に遭うことでも情報が流出するリスクがあります

流出した情報は、サイバー犯罪者達が独自に形成しているコミュニティで公開(もしくは売買)されている可能性があります。それらの言及を早期に発見することができれば、パスワードの変更や脆弱性の解消、顧客への注意喚起など、実被害に繋がる前の先手を打った対策が可能となります。

ある程度のレベルまでセキュリティ対策を実施した企業や、ECサイトや金融機関をはじめとした顧客の重要情報を保有している企業などは、サイバー犯罪者のコミュニティを監視し、アクティブに対策を講じるといった施策も選択肢に入ります。

情報はどこから流出する?

自社の努力だけでは対策できない領域も

AGESTが提供するサイバーセキュリティソリューション

最後に、本稿で紹介した対策に関連するAGESTのソリューションを紹介します。

エンドポイント保護(EDR & MDR)

EDR監視(DH-SOC マネージドセキュリティサービス)

エンドポイントを監視し、脅威の除去~原因分析〜対策立案までトータルで支援します。さらにAGESTの監視サービスは、脅威インテリジェンスのリーディング企業CYFIRMA社のテクノロジーを活用しており、ASM(攻撃対象領域管理)によるIT資産の見える化も可能です。

https://agest.co.jp/solution/edr_soc/

EDR監視(DH-SOC マネージドセキュリティサービス)|資料ダウンロード

インシデント発生時の緊急対応

緊急時インシデント対応支援

サイバーセキュリティに特化した技術者が緊急時の対応を請け負います。チケット制のため、インシデント発生時は事前の見積もりなどのステップは不要で迅速な対応が可能です。

https://agest.co.jp/solution/emergency_response/

緊急時インシデント対応支援|資料ダウンロード

セキュリティ研修/教育

自社のセキュリティ人員の強化や全体的なリテラシー向上を目的とした研修サービスです。

https://agest.co.jp/solution/education/

脆弱性管理

サイバーセキュリティ診断(脆弱性診断)

システムの潜在的な脆弱性を洗い出し、現状の脅威とリスクに対する備えをご提示するサービスです。年数回のスポット的な活用をおすすめしています。

https://agest.co.jp/solution/vulnerability_diagnosis/

サイバーセキュリティ診断|資料ダウンロード

脅威/シナリオベース・ペネトレーションテスト

悪意ある攻撃者によって「目的が達成できるか」の攻撃耐性を、実践的にシステムへ侵入を試みることで確認するテストです。実際の攻撃による影響や潜在的なリスクを評価します。

https://agest.co.jp/solution/penetration_test/

ペネトレーションテスト支援|資料ダウンロード

CTEMプラットフォーム (ULTRA RED)

年間を通じた、継続的な脆弱性の管理ができるサービスです。特に悪用可能な脆弱性に関してはビジネスへの影響度まで判定しアラートを発報します。

https://agest.co.jp/solution/ultrared/

CTEMプラットフォーム (ULTRA RED)│資料ダウンロード

サイバー犯罪コミュニティ監視

サイバー犯罪コミュニティ監視(KELA)

ダークウェブに流出した自社に関する情報を検知するサービスです。

https://agest.co.jp/solution/kela/

サイバー犯罪コミュニティ監視 “KELA”|資料ダウンロード

本コラムではAGESTが提供するサイバーセキュリティソリューションの一部をご紹介しました。これらのサービスの他にも多様なソリューションをラインナップしています。ご興味があればソリューション一覧をご覧ください。

https://agest.co.jp/solution/solution_cat/security/