脅威/シナリオベース・ペネトレーションテストとは?

脅威/シナリオベース・ペネトレーションテストでは疑似攻撃による不正侵入テストを実施、実際のサイバー攻撃と同等の疑似攻撃を仕掛けることで、システム全体のセキュリティレベルを評価します。

診断例

・発見された脆弱性を組み合わせたリスク評価

・脆弱なパスワードの洗い出し

・システムの設定ミスを悪用した攻撃リスク

・Exploitコードを利用したシステムへの侵入

・不正侵入後のリスク調査や権限奪取、他システムへのさらなる侵入

・脆弱性を悪用した権限昇格

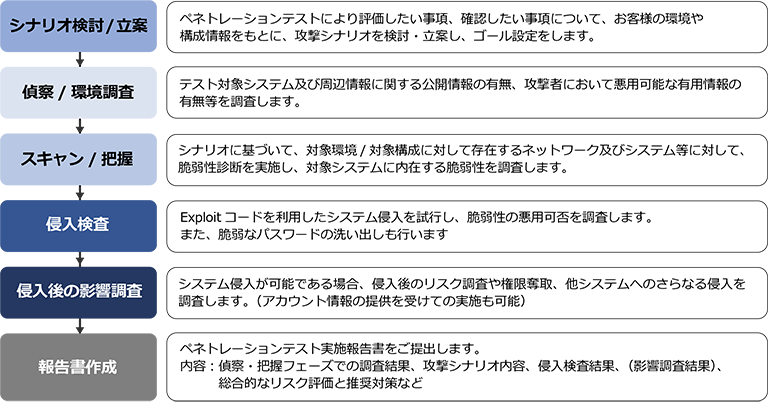

シナリオ立案

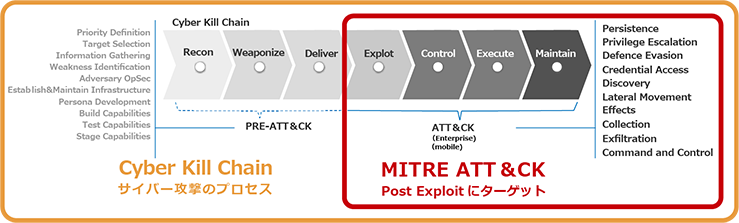

ペネトレーションテストは、Cyber Kill Chain および MITRE の ATT&CK を参考に、実施シナリオを立案いたします。

シナリオ例

・標的型メール攻撃による不正侵入

・公開システムに対する不正侵入

・(不正侵入後の)内部システムにおける侵入拡大

・(不正侵入後の)影響調査 または 組織内部者/運用担当者等による内部不正の可否、等

※実施シナリオは、お客様と協議の上で決定します

脆弱性診断を含む総合的なリスク評価を実施

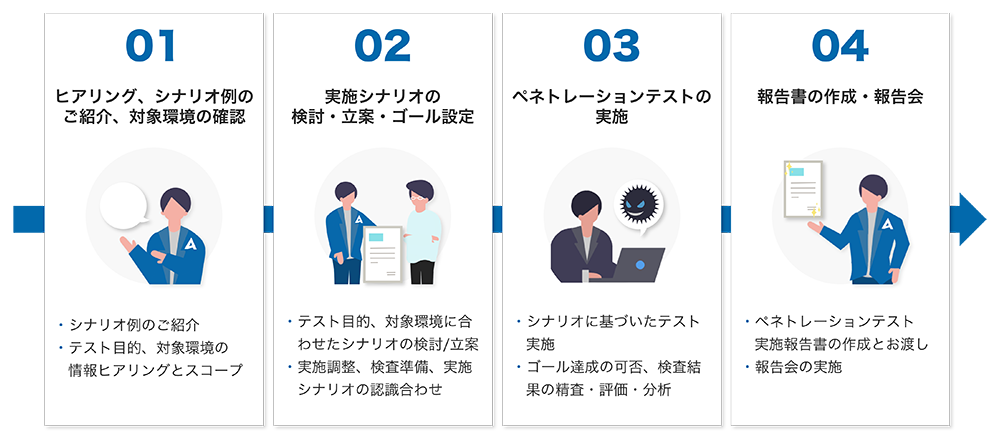

サービス提供フロー

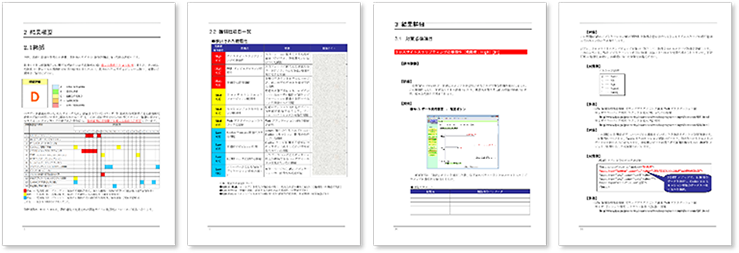

実施報告書

ペネトレーションテストの実施シナリオに応じて評価結果を取りまとめ、ご報告します。

・シナリオに対する評価結果(不正侵入等の可否)

・シナリオに対する侵入プロセス毎の評価(脅威、脆弱性、リスク、侵入可否、危険度、懸念事項)

・プロセスごとの実施結果(偵察、把握、侵入検査、影響調査など)

・推奨対策(対策案、対策強化へ向けた提言)

・留意事項、備考など

テスト実施例

例1:標的型メール攻撃による不正侵入

標的型メールによる組織内への侵入可否を評価します。

【攻撃手法(例)】

1. 不正プログラムを添付したメールを特定ユーザへ送付(着弾可否の評価)

2. 受信ユーザの環境において不正プログラムを実行(実行可否の評価)

3. 外部通信の発生による不正侵入(侵入可否の評価)

例2:公開システムに対する不正侵入

公開システムに対する侵入可否を評価します。

【攻撃手法(例)】

1. 公開システムに関する情報調査(悪用可能な公開情報有無の評価)

2. 公開システムにおける脆弱性の調査(脆弱性有無の評価)

3. 脆弱性悪用による不正侵入(脆弱性悪用による不正侵入の評価)

例3:内部システムにおける侵入拡大

(不正侵入後の)内部システムにおける侵入拡大の可否を評価します。

【攻撃手法(例)】

1. 内部ネットワークの調査(情報探索の評価)

2. 内部ネットワークにおける、他の端末またはサーバへの脆弱性の調査(脆弱性有無の評価)

3. 内部ネットワークにおける、他の端末またはサーバへの不正侵入(侵入可否の評価)

このようなお悩みや不安はありませんか?

- 不正侵入のリスクを調査してもらいたい

- 個人情報漏えいについての報道が多く漠然とした不安がある

- ペネトレーションテストの調査対象スコープがわからず、実施に踏み切れない

AGESTの脅威/シナリオベース・ペネトレーションテストで解決できます!

関連サービス

セキュリティ研修/教育

セキュリティ体制や人材のニーズに応じた多様な研修/教育メニューセキュリティ技術者人材派遣

人材不足が深刻化しているセキュリティ分野での技術者支援サイバーセキュリティ診断(脆弱性診断)

システムの脆弱性を可視化しリスクに備える