AWSセキュリティチェックとは

AWSセキュリティを熟知したエンジニアが、世界中で広く利用されているセキュリティベストプラクティスであるCISベンチマークに基づいて、お客様のAWS環境における問題点の解説と改善手順を提供します。

CIS Amazon Web Services Foundations Benchmark v6.0.0への適合率をチェックし、各項目に関する詳細な説明と適合に向けた適切な手順を提示することで、セキュリティの向上をサポートします。

| 分類 | 概要 | CIS番号・実施項目例 |

|---|---|---|

| アイデンティティ及び、 アクセス管理 (19項目) | AWSアカウントおよびIAMの設定から、 不正アクセスへの耐性をチェックします。 | 2.6 – ルートユーザーを業務で使用していないこと 2.15 – 管理者権限を許可するIAMポリシーが必要以上に付与されていないこと |

| ストレージ (9項目) | ストレージ(S3、RDS等)の外部公開及び 暗号化をチェックします。 | 3.1.1 – S3バケットポリシーにてHTTPリクエストが拒否されていること 3.1.4 – S3バケットにパブリックアクセスブロックが設定されていること 3.3.3 – RDSインスタンスにパブリックアクセスが許可されていないこと |

| ロギング (9項目) | ユーザーのアクティビティ、AWS環境内の ネットワークフローを保管する ログ構成をチェックします。 | 4.1 – CloudTrailが有効であること 4.4 – CloudTrailの保存先S3バケットでアクセスログが有効になっていること 4.7 – VPCにてVPCフローログが有効であること |

| モニタリング (16項目) | ユーザーのアクティビティを監視し、 不正な行動を検知する構成をチェックします。 | 5.3 – ルートアカウントの使用が監視されていること 5.4 – IAMポリシーの変更が監視されていること |

| ネットワーキング (7項目) | セキュリティグループ、NACL等を用いた トラフィック制御をチェックします。 | 6.3 – セキュリティグループにて 0.0.0.0/0 からサーバの管理ポートへのアクセスが 制限されていること 6.7 – EC2メタデータサービスはIMDSv2のみを許可していること |

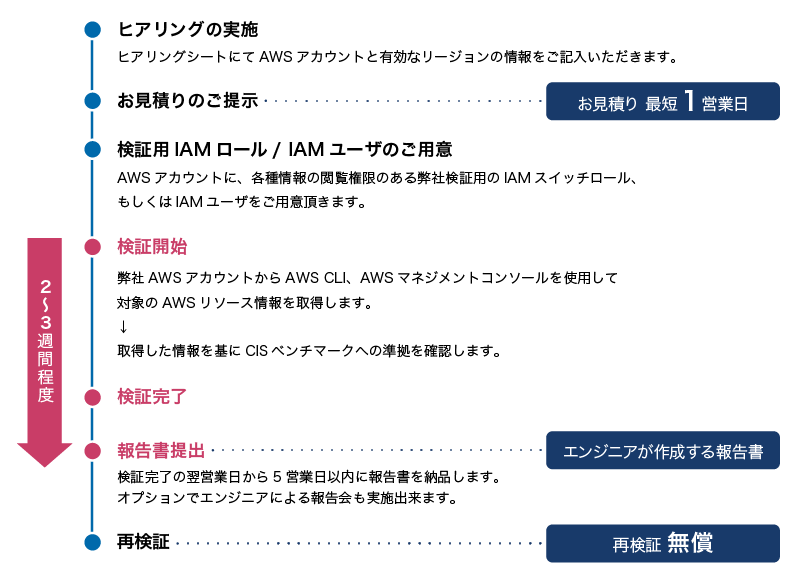

AWSセキュリティチェックの流れ

このようなお悩みや不安はありませんか?

- AWS環境の設定がセキュリティにおける推奨構成になっているか不安

- AWS環境利用における問題を洗い出し、対策を講じたい

- システム構築における監査をクリアしたい

AGESTのAWSセキュリティチェックで解決できます!

AGESTのAWSセキュリティチェックが選ばれる理由

1AWSセキュリティの専門資格「AWS Certified Security – Specialty」を保有した技術者が検証を実施

2政府、企業、研究機関、学術機関から世界的に受け入れられているCISベンチマークに基づいたチェックを実施

3お見積りは最短1営業日、再検証は無償対応

よくあるご質問

- Q検証を依頼するにあたり、どういった情報を提供すればいいのか?Aヒアリングシートをお渡ししますので、そちらに検証を行うAWSアカウントのIDなどをご記入いただきます。また、実際に検証をする際には、弊社AWSアカウントにReadOnlyAccess ポリシーを付与していたく必要があります。こちらは手順をまとめた資料を事前にお渡しいたしますので、初めての方でもスムーズにご対応いただけます。

- QCISベンチマークのProfile Level2に対応しているか?AProfile Level2の項目についても実施いたします。

関連サービス

サイバーセキュリティ診断(脆弱性診断)

システムの脆弱性を可視化しリスクに備えるCTEMプラットフォーム (ULTRA RED)

ULTRAなREDチームがアクティブ・ディフェンスを実現するCTEM(継続的脅威エクスポージャー管理)プラットフォーム緊急時インシデント対応支援

セキュリティインシデント発生時の緊急対応支援サービス