このようなお悩みや不安はありませんか?

- テスト工程ではなく早い段階で脆弱性を検出して手戻りコストを抑えたい

- 商用の診断ツールでの検出が難しい脆弱性もカバーしたい

- 脆弱性診断を実施したが改善提案がなかったので対策ができない

AGESTのドキュメント脆弱性レビューで解決できます!

ドキュメント脆弱性レビューとは?

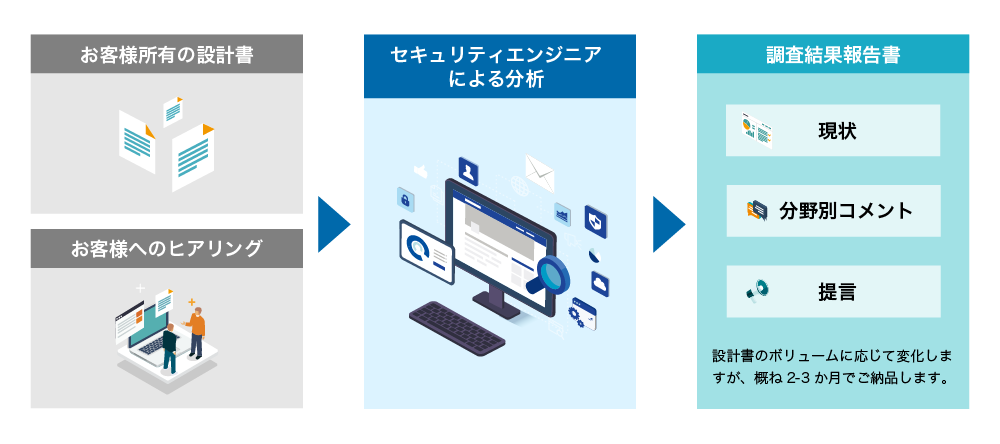

お客様所有の設計書をベースに、必要に応じてお客様へのヒアリングを実施し、 Webアプリ・WebAPIに関する内容について「セキュリティ要件が適切に含まれているか」という観点から専門エンジニアが分析し、お客様環境を考慮した最適な報告・助言・提言をします。

システム全体への影響が大きい脆弱性の代表格である「なりすまし」「権限昇格」などを、実装の前段階(設計段階)で検出し、開発コストを抑え、工期に遅れを出さないようにすることがお客様にとって最大のメリットとなります。

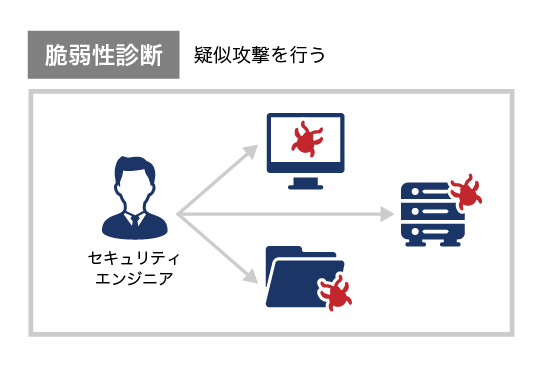

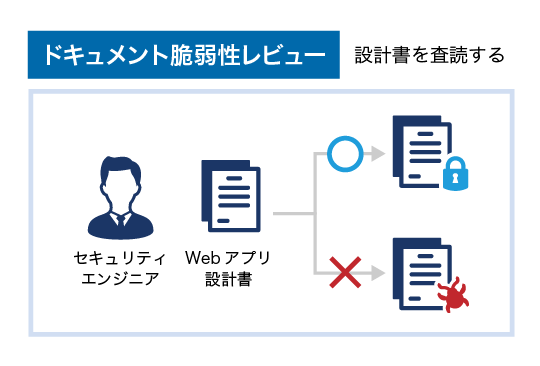

脆弱性診断とドキュメント脆弱性レビューの違い

ドキュメント脆弱性レビューでは、疑似攻撃を行わずに、設計書を査読することで、Webアプリ/WebAPIに関する脆弱性を検出します。

疑似攻撃を行い、攻撃に繋がりそうな個々の脆弱性を、診断対象別に洗い出す

Webアプリ / WebAPIに関する設計書を査読し、攻撃に繋がりそうな個々の脆弱性を脆弱性診断することなく洗い出す

検出できる脆弱性の例

なりすまし等の“セッション管理の不備”などの脆弱性を突いた攻撃については、商用の診断ツールでの検出が難しいのが現状ですが、「ドキュメント脆弱性レビュー」ではその観点を重点的にレビューいたします。

※ログイン機能のあるWebアプリケーションはセッション管理機能を有する為、潜在的にこの脆弱性を有している可能性がある。

セッション管理の不備に起因する代表的な問題

なりすまし

AさんがBさんに不正になりすますことが出来る場合、不正操作/個人情報の漏えいの可能性がある。

パラメータ改ざん

例えば通販サイトやオンラインバンキングでの金額・数量等の改ざん、不正利用・不正操作など。

セッション管理の不備に起因する事件の事例

セッション管理の不備を突き、21万人への機械的な”なりすまし”試行の結果、大量の個人情報漏えいになったと言われる。

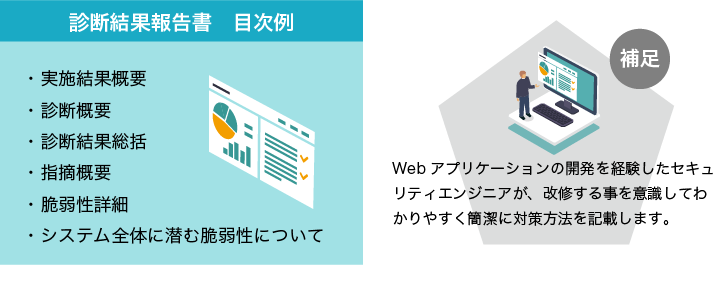

診断結果報告書サンプル

設計書から判明するWebアプリ/WebAPIに関する脆弱性が容易に把握でき、事後対策に早急に着手できます。

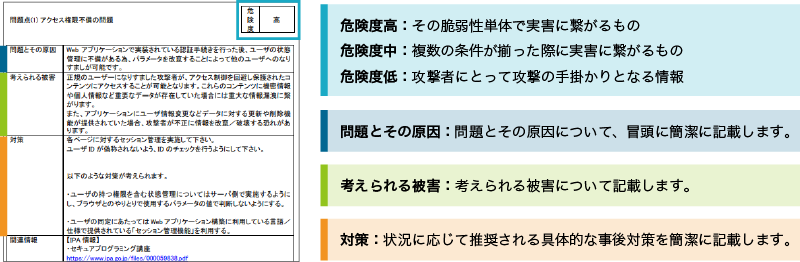

脆弱性詳細サンプル

業種・規模問わず実績16,000社以上、

品質保証のことなら、お気軽にご相談ください

品質保証に関する基本情報や

各ソリューションの資料を無料公開しています

貴社のお悩みに対して

品質保証のスペシャリストが対応します

AGESTが選ばれる理由

1脆弱性の早期発見

装の前段階(設計段階)で脆弱性を検出することができます。

2一般的なツールでの検出が難しい「なりすまし」「権限昇格」の検出

ツールでの検出が難しく、システム全体への影響が大きい脆弱性の代表格である「なりすまし」「権限昇格」などを実装の前段階で検出することで、開発コストを抑え、工期に遅れを出さないようにすることがお客様にとって最大のメリットとなります。

3設計書に記載がない脆弱性の検出

既存の設計書には記載されていない内容についても、弊社エンジニアがヒアリングを行うことにより、設計書診断の範囲内において脆弱性を検出します。

FAQ

- Q標準的な目安で良いので見積をもらえますか?A設計書診断は画一的なお見積が難しい内容となっております。そのため、実際に設計書、またはその一部を拝見させていただきお見積りさせていただけることが一番近道となります。それ以外の方法はご相談ください。

- Q設計書を渡すだけで診断できますか?A設計書を拝見させていただき、各診断対象ポイントに対して、より詳しい実装方法の質問をさせていただきます。その内容を踏まえ脆弱性の有無を決定します。

- Q脆弱性を指摘されたんですが、このままではステークホルダーの了承が得られず、実装にうつれません。設計を変更したので脆弱性を取り下げていただけませんか?A変更した設計方法をご教示いただき、弊社で問題ないと判断した場合には、脆弱性の指摘は問題ない旨を追記する形で報告書を再提出させていただきます。

- Q設計書診断を受けた後に、指摘通りに実装するとリリース前診断は必要ないですか。A設計書診断は、設計書に明記されていることに関してのみ指摘が可能です。脆弱性の中には設計書に書かれない傾向にあるものも多く、それらはリリース前診断やその他の診断方法で検出する必要があります。設計書診断は、数ある脆弱性の中でも、万が一検出した場合の手戻りが大きいものに焦点を当てており、リリース前診断を含めても総工数の削減を実現することができます。

関連サービス

ドキュメントインスペクション

高品質な開発ドキュメントを作成できる体制へサイバーセキュリティ診断(脆弱性診断)

システムの脆弱性を可視化しリスクに備えるAIテクニカルコードレビュー

蓄積されたレビュー観点とAIを組み合わせることで精度の高いレビューを効率よく実施